Dans les formations OSINT, nous invitons les participants à utiliser les techniques que nous présentons sur leur propre organisation. Il est possible qu’ils trouvent quelque chose d’intéressant, et c’est souvent le cas.

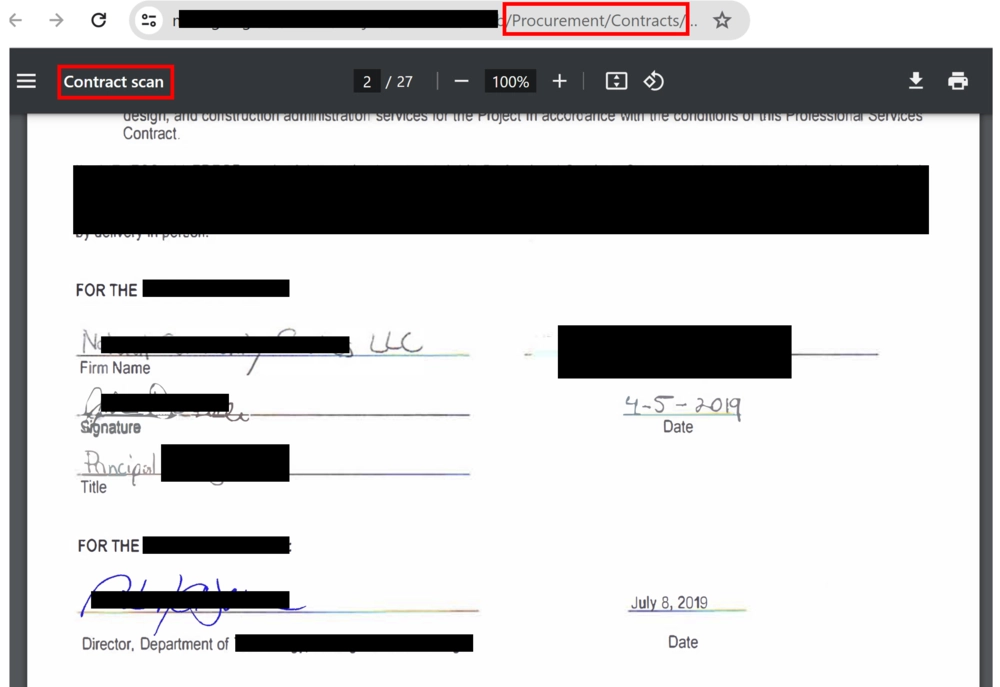

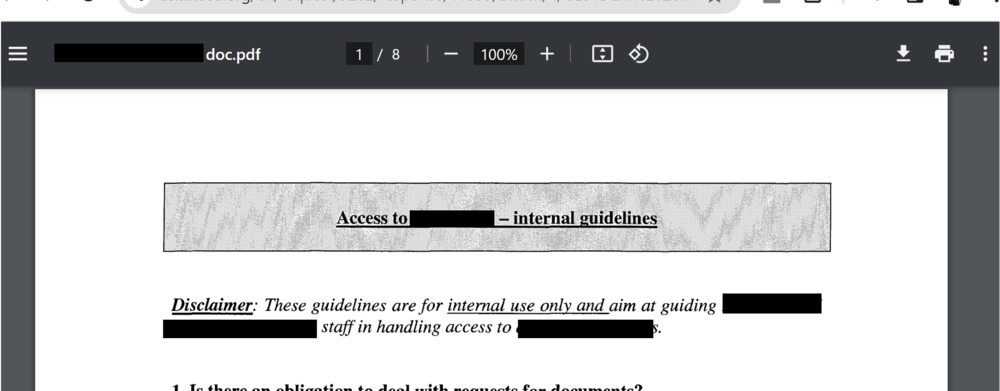

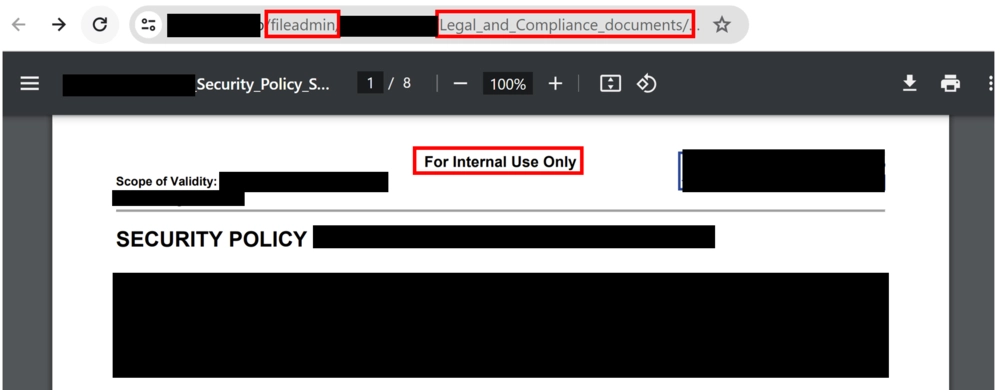

Plusieurs élèves découvriront des documents en ligne qui, pourtant, sont censés être confidentiels. Parmi eux, certains présentent des risques critiques et exposent l’entreprise à de possibles cyberattaques. La plupart du temps, ces documents se retrouvent sur le Web en raison d'une erreur commise par un employé, d'un manque de classification ou d'un oubli dans un processus. Il n'est pas trop tôt pour faire une recherche rapide afin de les identifier et de les gérer avant qu'une personne mal intentionnée ne le fasse.

Si vous êtes familiarisé avec les techniques OSINT, vous pouvez passer cette étape et vous rendre directement à la section : "5 caractères spéciaux utiles pour les recherches avancées sur Google".

OSINT : ingénierie sociale et recherche de document

Chercher des documents organisationnels est l'un de ces domaines dans le cadre de la reconnaissance ciblée où l'on peut découvrir de véritables pépites. Ces documents peuvent inclure :

- Contrats détaillés / accords d'entreprise

- Conversations par e-mail (oui, en .pdf; nous avons également observé cela)

- Documentation des processus internes (intégration, politiques de sécurité, etc.)

- Documents confidentiels ou sensibles (un assortiment varié)

- Identifiants administratifs (plus rarement)

et plus encore Ces documents peuvent exposer une entreprise aux acteurs de menaces ou à leurs concurrents qui peuvent mener des recherches OSINT pour l'intelligence économique, les médias/presse et autres parties prenantes.

Voyons comment nous pouvons effectuer une première recherche sur le web : Nous utiliserons le Google Dorking puisque la plupart des gens sont familiers avec le moteur de recherche Google.

Les dorks désignent des chaînes de recherche (requêtes) qui contiennent et combinent des opérateurs de recherche avancés, des caractères spéciaux et des mots-clés pour localiser des informations spécifiques. Ils vous permettent de focaliser précisément votre recherche et de la rendre aussi spécifique que possible.

Ils vous aident également à éliminer beaucoup de "bruit" en excluant les résultats de recherche non pertinents. Vous pouvez rechercher une phrase spécifique, éliminer des groupements de résultats non pertinents, rechercher des types de fichiers spécifiques et adapter votre recherche selon vos besoins.

Google dorks — utilisez les opérateurs booléens spécifiques qui fonctionnent avec Google. (Remarque : Vous pouvez créer des dorks dans presque chaque moteur de recherche, plateforme de médias sociaux, et chaque page web qui offre cette option. Google n'est pas le seul moteur de recherche utile, juste l'un d'entre eux)

Quelques conseils :

- Utilisez le mode incognito pour empêcher Google de personnaliser vos résultats de recherche en fonction de vos recherches précédentes — pas pour la confidentialité !

- Vous pouvez ajuster votre VPN et utiliser des moteurs de recherche spécifiques à un pays (par exemple, Google.de) pour obtenir des résultats plus spécifiques à un lieu, si nécessaire.

Le Guide Google (https://www.googleguide.com/) offre de bons conseils sur les techniques de recherche. La plupart des moteurs de recherche ont un guide similaire.

5 caractères spéciaux utiles pour les recherches avancées sur Google :

- Guillemets “ ” — ils garantissent que vos résultats de recherche contiennent la phrase spécifique entre guillemets, telle quelle. ex. : “Renseignement de sources ouvertes”

- Signe moins/hyphen — retourne les résultats qui excluent le mot-clé suivi du signe moins. Cela vous aide à filtrer les résultats non pertinents par rapport à votre objectif de recherche. ex. : “Renseignement de sources ouvertes” -services

- Parenthèses ( ) — aident à grouper plusieurs termes ou opérateurs ensemble. ex. : (OSINT OU HUMINT)

- Astérisque * — votre joker. L'* représente un "joker" dans une requête de recherche. Il peut être n'importe quoi. Il est souvent utilisé pour inspirer des mots-clés. exemple 1 : Christina Lekati * formation — l'astérisque cherchera tous les sujets/titres de formation que j'ai jamais fournis et qui sont indexés dans Google. Les résultats seront très différents si vous n'incluez pas l'astérisque. exemple 2 : “Renseignement de sources ouvertes” site:google.* — l'opérateur "site:" est discuté ci-dessous. Dans cet exemple, l'astérisque vous aide à rechercher à travers plusieurs domaines de premier niveau.

- Plage .. — recherche une plage de nombres. e.g., 2017..2023

5 opérateurs utiles que vous pouvez ajouter à chaque recherche Google :

- OR → a OR b. Cet opérateur fournit des résultats contenant juste les mots-clés a, b ou les deux. ex. : “Renseignement de sources ouvertes” OR OSINT

- AND → a AND b — fournit des résultats qui contiennent les deux mots-clés a et b. ex. : “Renseignement de sources ouvertes” AND OSINT

- Site: → site:cyber-risk-gmbh.com retourne les résultats uniquement du site web spécifié. ex. : site:cyber-risk-gmbh.com AND “social engineering”

- InURL: → inurl:OSINT trouve les pages avec un mot ou une phrase particulière dans leur URL. ex. : inurl:social-engineering

- InTitle: → vous obtient les pages avec un certain mot ou une phrase dans leur balise de titre. ex. : intitle:OSINT Notez que vous ne pouvez ajouter qu'un mot ou des mots connectés (ex. : social-engineering) immédiatement après les opérateurs “inurl” et “Intitle”.

7 opérateurs utiles pour les documents et les types de fichiers :

- Powerpoint → filetype:ppt (ou pptx)

- Adobe Acrobat → filetype:pdf

- Microsoft Word → filetype:doc (ou docx)

- Fichier compressé → filetype:7Z (ou rar)

- Microsoft Excel → filetype:xls (ou xlsx)

- Fichiers texte → filetype:txt (ou rtf)

- Images → filetype:jpeg (ou jpg, png, etc.)

Requêtes de recherche prêtes à l'emploi :

Nous avons passé en revue quelques bases. Je vous encourage vivement à faire preuve d'imagination, à penser de manière créative, et à effectuer vos propres recherches personnalisées en combinant certains des caractères spéciaux et opérateurs mentionnés ci-dessus, avec vos propres mots-clés.

Rien ne vaut un esprit curieux — non, même pas ChatGPT, nous avons essayé. Sur cette note, veuillez ne pas limiter votre réflexion aux recommandations ci-dessous. Elles ne sont qu'un point de départ et une source d'inspiration. Voici donc quelques requêtes prêtes à l'emploi :

- “nom de l'entreprise” AND interne (filetype:docx OR filetype:pdf)

- Site:nomdelentreprise.com AND “mots-clés” AND inurl:fileadmin

- Site:nomdelentreprise.com (filetype:pdf OR filetype:ppt OR filetype:xls)

- “nom de l'entreprise” AND confidentiel (filetype:ppt OR filetype:pdf)

- Site:nomdelentreprise.com AND (contrat OR “usage interne seulement”) filetype:pdf

- “nom de l'entreprise” AND (“accord de service” OR “mémorandum”) -public

Vous pouvez créer différentes variations de ces mots-clés et opérateurs. Et ajoutez les vôtres.

Je vais m'arrêter ici. Les choses deviennent encore plus intéressantes par la suite, mais vous avez désormais une idée. Je ne peux même pas compter le nombre de documents critiques ou à haut risque que nous avons trouvés au fil des ans, que ce soit lors de l'évaluation de la vulnérabilité par le renseignement de sources ouvertes ou pendant nos formations.

Nos deux formations OSINT finançables à 100% vous permettront de développer cette recherche pour préserver votre entreprise d’éventuelle cyberattaque.

Il y en a beaucoup, et ils sont accessibles. Ils ne devraient pas l'être. Mais sur une note positive, ce type de risque est souvent facile à éliminer. Veuillez effectuer ces recherches sur votre organisation avant que quelqu'un avec des intentions moins nobles ne le fasse. Vous pouvez également engager un spécialiste pour réaliser une évaluation approfondie et détaillée de votre empreinte publique.

En résumé

- Utilisation d'OSINT pour la sécurité interne : Dans les formations OSINT, les participants découvrent souvent des documents confidentiels ou sensibles en ligne de leur propre organisation, dus à des erreurs humaines telles que le manque de classification ou des oublis dans les processus, exposant l'entreprise à des cyberattaques.

- Techniques avancées de Google Search : Les "Google dorks" sont des chaînes de recherche qui utilisent des opérateurs avancés et des caractères spéciaux pour localiser précisément des informations spécifiques. Ces techniques permettent de réduire les résultats non pertinents et d'optimiser les recherches pour découvrir des documents organisationnels critiques.

- Prévention et mesures proactives : Il est crucial de réaliser des recherches OSINT proactives pour identifier et gérer les documents sensibles avant qu'ils ne soient exploités par des acteurs malveillants. Des formations spécialisées sont disponibles pour aider à mieux comprendre et appliquer ces recherches pour la protection des entreprises.